NEXCOM, nuestro partner líder en fabricación de hardware avanzado para la industria del transporte, afronta las amenazas a la seguridad de la información y la complejidad de herramientas y recursos con un paquete extenso de funciones de software que garantizan la seguridad e integridad de los sistemas y simplifican el trabajo de los desarrolladores. Las soluciones de computación móvil de NEXCOM pueden admitir cinco funciones de software: Arranque Seguro, TPM 2.0, Bloqueo, BSPs de Yocto y Demos de Inteligencia Artificial.

Arranque seguro

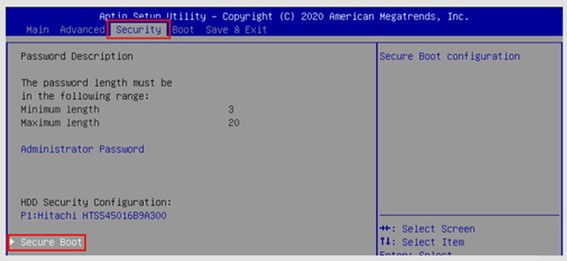

Toda empresa quiere evitar que el hardware se utilice para fines no autorizados, especialmente a través de instalaciones de malware no deseadas, y proteger los derechos de propiedad intelectual de hardware y software. Todos los ordenadores industriales NEXCOM proporcionan un proceso de arranque seguro estandarizado que comienza tan pronto como la BIOS carga el sistema operativo. Sobre la interfaz de firmware extensible unificada, UEFI, se añade la función de cifrado de arranque del BIOS, que combinada con el cargador de arranque cifrado en los sistemas Linux, puede proteger la máquina del uso por parte de sistemas operativos no autorizados.

Al iniciarse, el firmware autentica las credenciales mediante pares de claves públicas y privadas. No cargará ningún software, controladores ni cargadores de SO que no estén firmados con firmas digitales aceptables, lo que garantiza la integridad y seguridad de todo el sistema. Los usuarios pueden aprender a operar el proceso de arranque seguro a través de los documentos y manuales suministrados por NEXCOM. Para los clientes que tienen requisitos de producción en masa, NEXCOM simplifica el proceso al colocar el archivo de clave cifrado en BIOS durante la producción.

Módulo de plataforma confiable 2.0 (TPM 2.0)

Junto con el arranque seguro, el Trusted Platform Module 2.0 (TPM 2.0) proporciona funciones de seguridad complementarias para evitar intentos de piratería y malware cuando el hardware carga el sistema operativo. TPM es un criptoprocesador seguro que puede integrarse en los ordenadores siendo el único chip que reconocen. También es un bloqueo de cifrado de hardware, que genera claves criptográficas únicas que se utilizan principalmente para autenticar y proteger la integridad de archivos, directorios y sectores. También es posible aplicar en paralelo otros mecanismos de cifrado. TPM probará el sistema, basándose en medidas preestablecidas, para ver si es seguro arrancar. Si no es seguro, bloqueará el sistema.

Como estándar promovido por Trusted Computing Group (TCG), fue estandarizado por la Organización Internacional de Normalización (ISO) y la Comisión Electrotécnica Internacional (IEC) como ISO / IEC 11889, e iniciado por reconocidos fabricantes de hardware y software como Intel, IBM, HP, AMD, Sony, Sun Micro y Microsoft. NEXCOM, al adoptar el valor de los estándares de seguridad de la información, simplifica el proceso de cifrado.

Bloqueo

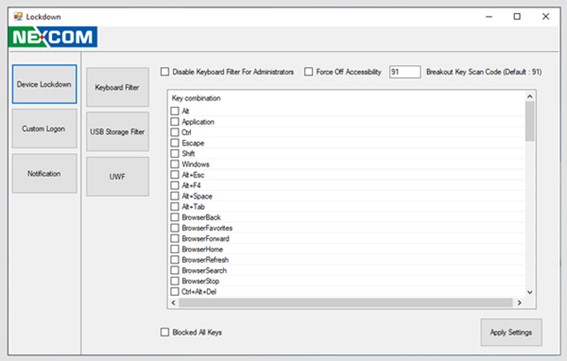

Los desarrolladores suelen encontrar los entornos de usuario demasiado complejos. Al diseñar sistemas Windows, los desarrolladores solo necesitan realizar operaciones específicas y desactivarán algunas de las funciones predeterminadas de Windows, incluido el bloqueo de teclas especiales, la prohibición del acceso al almacenamiento USB y la prevención de que aparezcan mensajes de advertencia. Para proteger la integridad de los volúmenes de la unidad, también pueden desactivar las funciones de filtro de escritura unificado. Sin embargo, los desarrolladores no suelen estar familiarizados con algunas de las configuraciones especiales de Windows y dedican una gran cantidad de tiempo a localizar instrucciones relacionadas con las que no están familiarizados.

NEXCOM incluye una función de bloqueo con interfaz de usuario para simplificar el proceso y proporcionar una fácil personalización. Este sistema de Bloqueo brinda a los desarrolladores una interfaz desde la cual pueden operar rápida y directamente para ahorrar un tiempo valioso, así como establecer parámetros de espacio y evitar cambios de clave de registro no deseados. Además, pueden bloquear los ordenadores para evitar el uso no autorizado o intrusiones no deseadas. Para una fácil configuración, los usuarios también cuentan con una aplicación de Windows.

BSPs de Yocto

Siempre que los desarrolladores y administradores de sistemas desean instalar nuevo software en sus sistemas Linux, a menudo les preocupan los tamaños de archivo grandes y la incompatibilidad. También quieren simplificar el proceso de desarrollo tanto como sea posible. NEXCOM resuelve todos estos problemas con los servicios de Docker, un tipo de virtualización a nivel de sistema operativo que entrega software en paquetes llamados contenedores, que están aislados y empaquetados de forma independiente. Estos contenedores pueden luego implementar y ejecutar aplicaciones fácilmente en nuevos entornos informáticos, incluidos sistemas de TI y en la nube. NEXCOM ha desarrollado específicamente un contenedor Docker con BSP de Yocto.

Para los desarrolladores, esto simplifica los procesos de creación de entornos y ajuste de configuraciones, así como también reduce el tiempo necesario para el desarrollo. Además, ahorra recursos de CPU y se ejecuta de manera más eficiente. En lugar de aumentar drásticamente el uso de la aplicación al realizar tareas independientes, varios contenedores pueden ejecutarse simultáneamente como procesos aislados mientras comparten el mismo kernel del sistema operativo. Docker es especialmente útil para aplicaciones de inteligencia artificial como el Deep learning, ya que cada contenedor puede tener marcos separados durante las pruebas para lograr la máxima flexibilidad.

Al usar imágenes de Docker y otros archivos, NEXCOM puede incluir otros entornos de desarrollo y códigos fuente relacionados con Yocto, de modo que los desarrolladores puedan construir su propio Sistema Operativo Yocto sin perder tiempo extra descargando y organizando.

Demos de IA

Los desarrolladores a menudo se enfrentan a complicaciones derivadas de versiones conflictivas de sistemas operativos y aplicaciones, lo que significa que, en consecuencia, necesitan crear sus propios entornos de desarrollo. NEXCOM proporciona imágenes de Docker para ayudar a los desarrolladores a operar de inmediato sin tener que crear entornos de desarrollo desde cero, especialmente a través de programas de demostración de IA que actúan como grupos de control, para que los desarrolladores puedan comenzar su trabajo de desarrollo con más confianza.

NEXCOM simplifica el proceso con imágenes de Docker para varias GPU / TPU habilitadas para IA: Google Coral, Intel Movidius y Nvidia. Más específicamente, NEXCOM proporciona demostraciones de detección de vehículos y objetos en las TPU de Google Coral y las GPU de Nvidia, y el comportamiento de conducción en las GPU de Intel Movidius. Estas imágenes permiten a los usuarios utilizar directamente el entorno de imágenes de Docker para desarrollo o como referencia. Los usuarios pueden utilizar de forma simultánea y rápida diferentes contenedores, lo que les permite ver las infinitas posibilidades de usar tarjetas gráficas en los ordenadores de NEXCOM.

Las soluciones NEXCOM lideran el mercado

NEXCOM ofrece una gran variedad de soluciones integrales que incluyen las cinco características de arquitectura de software mencionadas anteriormente para mejorar la seguridad y la eficiencia en las aplicaciones de computación móvil. Las soluciones de hardware embarcado en vehículos específicas de nuestro partner incluyen sistemas telemáticos, PanelPCs, ordenadores para Inteligencia artificial, pantallas y PCs ferroviarios.