Para las empresas que buscan reforzar la seguridad de sus sistemas y/o aplicaciones de IoT, las unidades de autocifrado (SED) representan una solución atractiva y necesaria para las

necesidades de protección de los datos en el “Edge” ya que ofrecen un excelente nivel de seguridad mediante un cifrado de grado militar, y sin afectar al rendimiento del sistema.

IoT y la seguridad de los datos

La seguridad de los datos juega un papel primordial en cualquier proyecto del Internet de las Cosas (IoT) siendo esencial para las empresas que buscan desplegar dichos proyectos. Según un estudio realizado en 2019 por Pod Group entre 20.000 profesionales relacionados con empresas desarrolladoras de IoT, el 70% de los encuestados dijo estar muy o extremadamente preocupado por la seguridad de IoT. En otro estudio realizado por 451 Research, el 55,1% de los profesionales de TI enumeraron la seguridad de IoT como su principal prioridad.

Los periféricos integrados en sistemas IoT son especialmente vulnerables a las amenazas de seguridad. A menudo situados en lugares difíciles de supervisar, estos dispositivos corren el riesgo de ser objeto de intentos de acceso físico y remoto.

Tomemos como ejemplo un dispositivo de grabación en red. Utilizar un cifrado avanzado para transmitir los datos a una nube de alta seguridad puede parecer seguro, pero si todo lo que se necesita para hacerse con todos los datos del dispositivo es simplemente abrirlo y conectar su dispositivo de almacenamiento a otro ordenador, entonces todas las demás medidas de

seguridad son efectivamente inútiles.

Unidades de autocifrado (SED)

Las unidades de autocifrado son un tipo de dispositivos que emplean el cifrado por hardware. Al almacenar todos los datos del usuario en un formato cifrado en el dispositivo de almacenamiento, sólo los usuarios autorizados con las credenciales correctas podrán acceder a cualquier dato. Como los datos contenidos en los SED están completamente codificados mediante el cifrado, la posesión física del dispositivo por parte de personal no autorizado, no supone una amenaza para la seguridad de los datos. A diferencia del cifrado de software, el cifrado de hardware tiene un impacto insignificante en el rendimiento del sistema.

Encriptación por Hardware

Con la encriptación por hardware de los SED, los datos encriptados pasan por un criptoprocesador en el hardware, antes de ser procesados por la interfaz SATA y pasar al ordenador central y su sistema operativo.

El criptoprocesador descifra los datos, lo que significa que los datos en texto pasan al ordenador central. En otras palabras, el ordenador central no necesita descifrar ningún dato, ya que todos los datos que recibe ya están descifrados. En consecuencia, no se requiere potencia de cálculo para cifrar y descifrar constantemente los datos que se escriben y leen del dispositivo de almacenamiento del ordenador.

Conformidad con TCG Opal 2.0

La conformidad con TCG Opal 2.0 significa el cumplimiento con las especificaciones Trusted Computing Group (TCG) y Opal Security Subsystem Class (SSC), un conjunto de especificaciones para unidades de autocifrado que garantiza un alto nivel de seguridad de los datos y define las especificaciones en cuanto a la gestión de archivos se refiere.

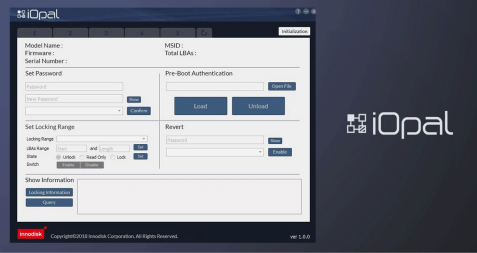

En un SED compatible con Opal, todos los datos se cifran mediante la clave de cifrado de medios (MEK). A continuación, esta clave se encripta mediante la clave de encriptación (KEK), que a su vez se almacena en el dispositivo. La KEK se genera a partir de una contraseña que introduce el usuario o mediante un software de gestión como puede ser iOpal de Innodisk. En cuanto el dispositivo de almacenamiento pierde energía (por ejemplo, si el usuario apaga el ordenador o si quitamos el dispositivo de almacenamiento), es necesario volver a introducir las credenciales para acceder a los datos almacenados. Por lo tanto, si un dispositivo es robado, el autor no podrá acceder a ninguno de los datos contenidos en el SED.

Otra ventaja clave de este sistema de cifrado es que todo lo que se necesita para inutilizar completamente los datos almacenados en el dispositivo es destruir la MEK. Cuando se destruye la MEK original y se genera una nueva, los datos almacenados originalmente en el dispositivo son completamente ilegibles e irrecuperables. Este proceso se denomina borrado criptográfico. Dado que sólo es necesario destruir la cadena MEK corta para inutilizar por completo cualquier dato del usuario, el proceso es prácticamente instantáneo.

Los SEDs compatibles con Opal 2.0 también vienen con otras características de seguridad adicionales como por ejemplo, los dispositivos de almacenamiento pueden dividirse en los denominados Rangos de Bloqueo, a los que, a su vez, sólo se puede acceder introduciendo las credenciales de usuarios específicos. De este modo, los usuarios autorizados sólo pueden acceder a los datos del dispositivo de almacenamiento al que están autorizados a acceder; todos los demás datos permanecen cifrados e inaccesibles.

Ofrecemos varias opciones de discos SSD auto encriptadas de Innodisk, si quieres saber más sobre cómo se integra este tipo de tecnología en los dispositivos descárgate el White paper en el siguiente enlace: